Довольно частым в моей практике является случай, когда к нам в руки попадает оборудование, IP адрес которого неизвестен. Такое может произойти в том случае, если оборудование уже где-то использовалось и его IP адрес сменили.

Для справки приведу список стандартных IP адресов для некоторых устройств.

IP-камеры:

- Aircam — 192.168.1.20 Логин: ubnt, пароль: ubnt

- Beward — 192.168.0.99 Логин: admin, пароль: admin

- Dahua — 192.168.1.108 Логин: admin, пароль: admin

- Hikvision — 192.0.0.64 Логин: admin, пароль: 12345

- IPEYE — 192.168.0.123 Логин: admin, пароль: 123456

- MATRIXtech — 192.168.1.120 Логин: admin, пароль: 1111

- Microdigital — 10.20.30.40 Логин: root, пароль: root

- Novicam — 192.168.0.88 Логин: admin, пароль: отсутствует

- Polyvision — 192.168.1.10 Логин admin, пароль: отсутствует

- Space Technology — 192.168.0.100 Логин: admin, пароль: 12345

Ethernet роутеры

- D-link — 192.168.0.1 Логин: admin, пароль: admin

- TP-link — 192.168.0.1 Логин: admin, пароль: admin

- Mikrotik — 192.168.88.1 Логин: admin, пароль: отсутствует

ADSL — модемы

- D-link — 192.168.1.1 Логин: admin, пароль: admin

- Zyxel — 192.168.1.1 Логин: admin, пароль: 1234

Или обратитесь к нам:

Как быть в случае, если вашего производителя нет в списке или стандартный IP адрес все-же не подходит? Как узнать IP адрес камеры, или любого другого сетевого устройства?

С IP камерами дела обстоят значительно проще: Для большинства камер есть специальные утилиты, которые находят в сети «свои» камеры.

А вот если нам требуется узнать IP адрес, например, роутера? Что тогда?

Ниже представлен метод определения сетевого адреса устройства при помощи программы для анализа сетевого траффика WireShark.

Метод основан на том факте, что в момент включения, устройства сообщают в сеть о своем существовании тем или иным способом. Например, мой подопытный роутер D-Link DIR-620 с неизвестном мне IP адресом, при включении выдает свой IP адрес аж по двум протоколам: SSDP и IGMPv3. Как же неопытному пользователю получить заветный IP адрес, не становясь при этом сетевым инженером? Очень просто!

Скачиваем и ставим программу для анализа сетевого траффика. Я использую вышеупомянутый WireShark =)

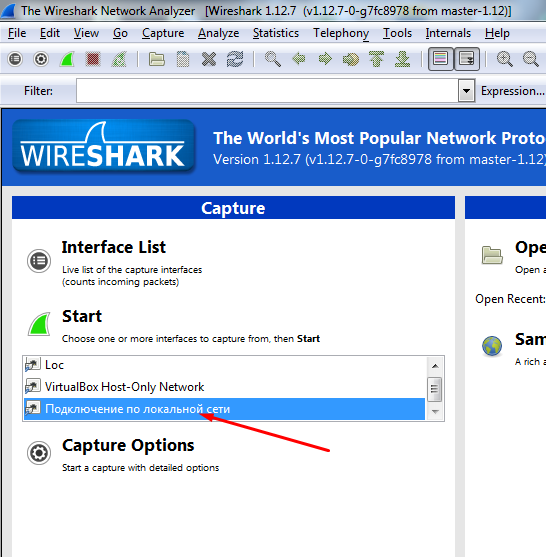

Запускаем ее и выбираем сетевой интерфейс, к которому подключено наше испытуемое устройство. Важно подключить его напрямую к сетевой карте, чтобы лишние пакеты не засоряли дамп собранного траффика

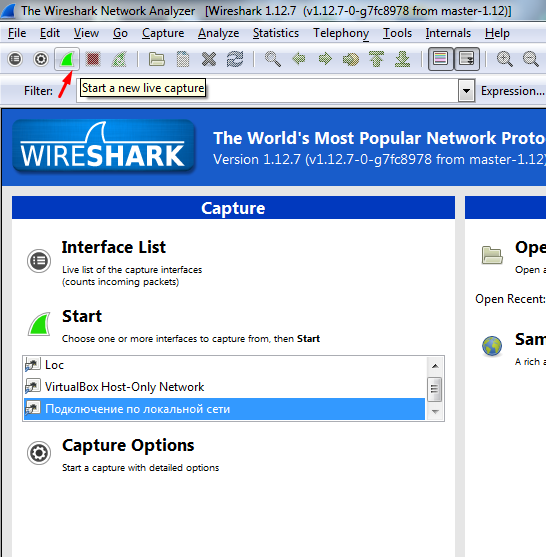

После выбора интерфейса, нажимаем кнопочку с символической картинкой акульего плавника, зеленого цвета:

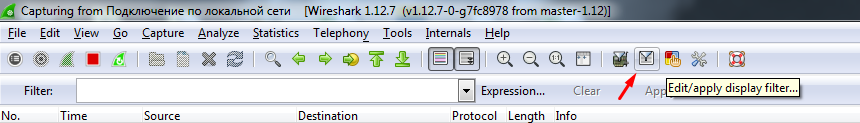

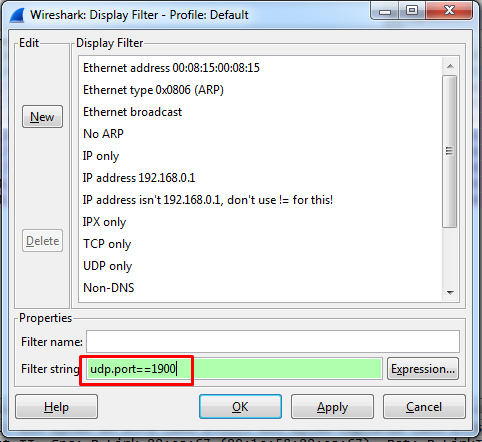

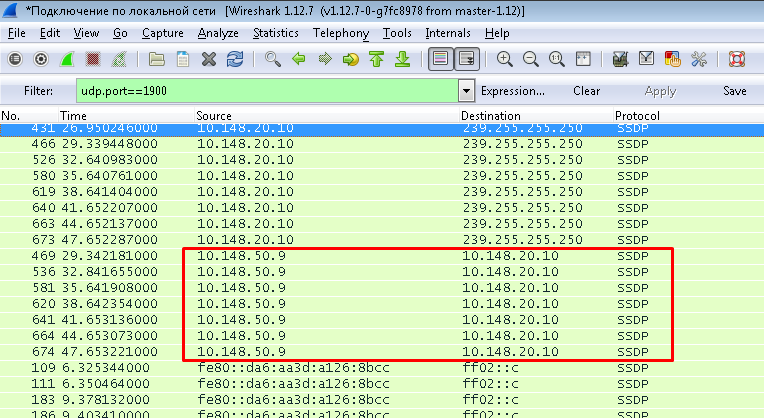

После этого включаем наше неизвестное сетевое устройство и ждем пару минут, пока оно загрузится и пока соберется траффик с необходимыми нам пакетами. А пока пакеты собираются, настраиваем фильтр. Я решил отфильтровать пакеты протокола SSDP. Я знаю, что это UDP протокол использующий порт с номером 1900. Поэтому в настройках фильтра я указал именно эти параметры (udp.proto==1900):

В итоге в выводе WireShark’a мы увидим что-то наподобие этого:

Нас интересует столбец Source. В моем случае IP адрес сетевой карты компьютера был 10.148.20.10 — он нам не интересен, так как это наш локальный IP а вот адрес 10.148.50.9 — искомый неизвестный IP роутера(или камеры, или видеорегистратора или любого другого сетевого устройства).

Если у Вас по-прежнему есть остались вопросы, закажите обратный звонок: